1. Contexte

Afin d’identifier un problème sur mon infrastructure et de la surveiller en temp réel, j’avait besoin d’une solution centralisée pour superviser l’ensemble de l’infrastructure : serveurs, VM, pfSense, certificats TLS, utilisation CPU/RAM, disponibilité réseau.

2. Objectifs

- Déployer une supervision open-source, scalable et sécurisée.

- Remonter automatiquement les métriques système et réseau.

- Superviser pfSense via SNMPv2.

- Intégrer Grafana pour visualiser les dashboards.

- Automatiser l’auto-enregistrement des hôtes.

3. Architecture

- Zabbix Server (Docker)

- PostgreSQL pour les données

- Zabbix Web (Nginx + PHP)

- Reverse proxy NGINX en HTTPS (certificat auto-signé)

- Agents Zabbix (Windows/Linux)

- SNMP pfSense

- Grafana relié à Zabbix via plugin Zabbix (Structure confirmée pages 3–5 du fichier )

4. Réalisations techniques

- Conteneurisation complète (docker-compose).

- Reverse proxy HTTPS (certificat généré via OpenSSL).

- Installation des agents :

- Windows → manuel + déploiement GPO

- Linux → dépôt officiel + configuration agent2

- Activation SNMP sur pfSense + configuration firewall

- Auto-enregistrement via HostMetadata

- Intégration Grafana : plugin Zabbix + datasource

- Mise en place d’alertes email

5. Compétences mobilisées

- Conteneurisation (Docker)

- Supervision / Monitoring

- Sécurisation d’accès (HTTPS)

- Réseau (SNMP, ports, firewall)

- Automatisation (GPO / autoregistration)

- Dépannage (logs Zabbix, journaux Linux, diag agent)

6. Résultat

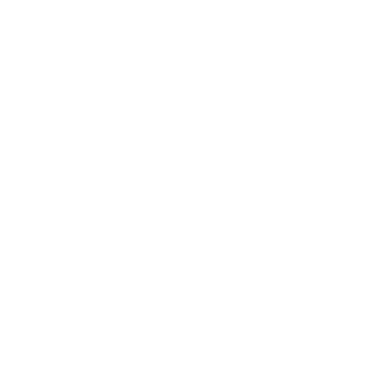

- Supervision complète et centralisée.

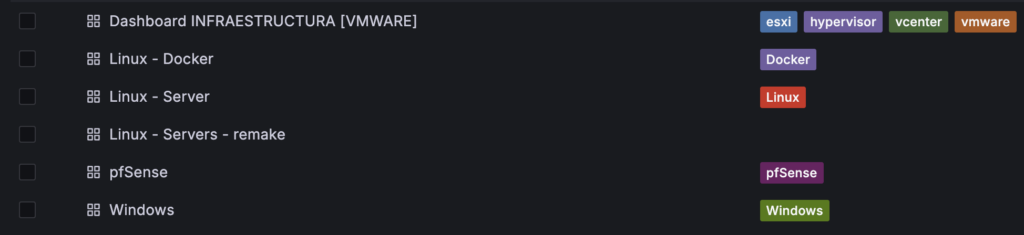

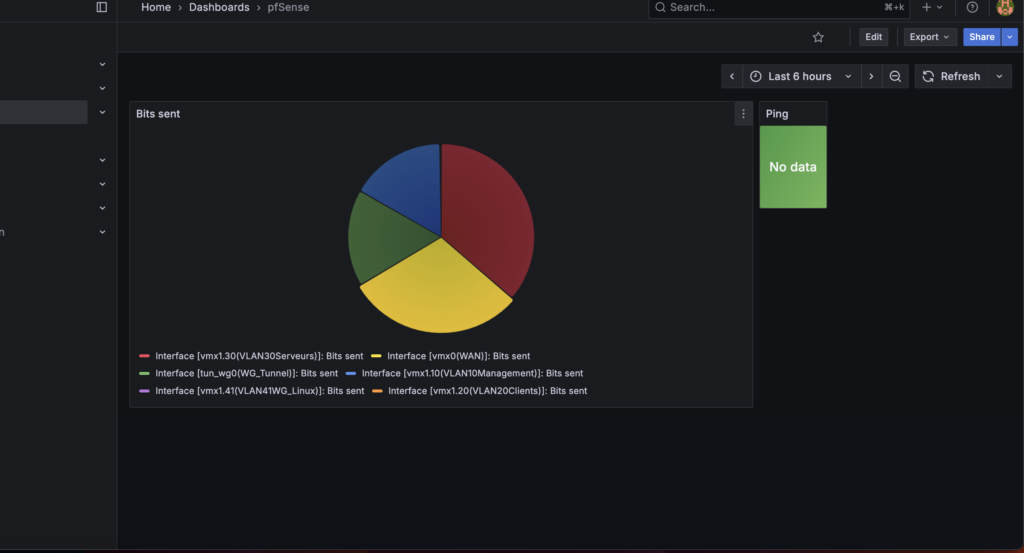

- Tableaux de bord dynamiques (Zabbix + Grafana).

- Alertes mails pour incidents (ping, certificats, services).

- pfSense supervisé via SNMP.

- Ajout automatique des nouveaux hôtes.

Liste des dashboards

Linux

pfSense

Windows