1. Contexte

L’entreprise avait besoin d’un mécanisme interne sécurisé pour délivrer, renouveler et révoquer des certificats destinés :

- aux services internes (HTTPS, reverse proxy, Zabbix, TrueNAS…)

- aux équipements réseau

- aux utilisateurs (authentification)

Objectif : remplacer les certificats auto-signés par une PKI hiérarchique fiable à deux niveaux.

2. Objectifs

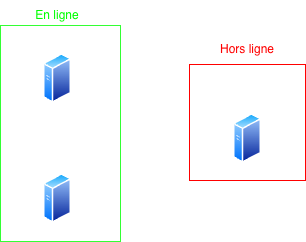

- Créer une RootCA (hors ligne, sécurisée).

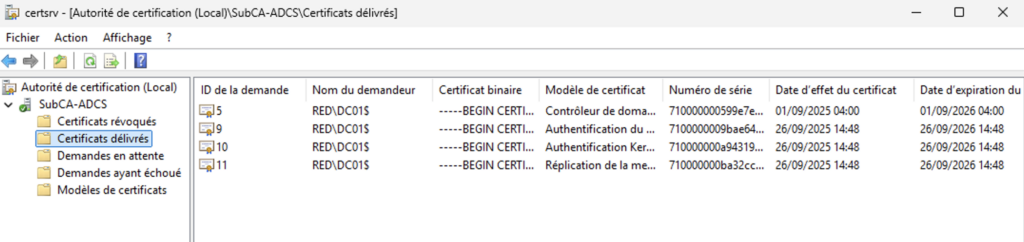

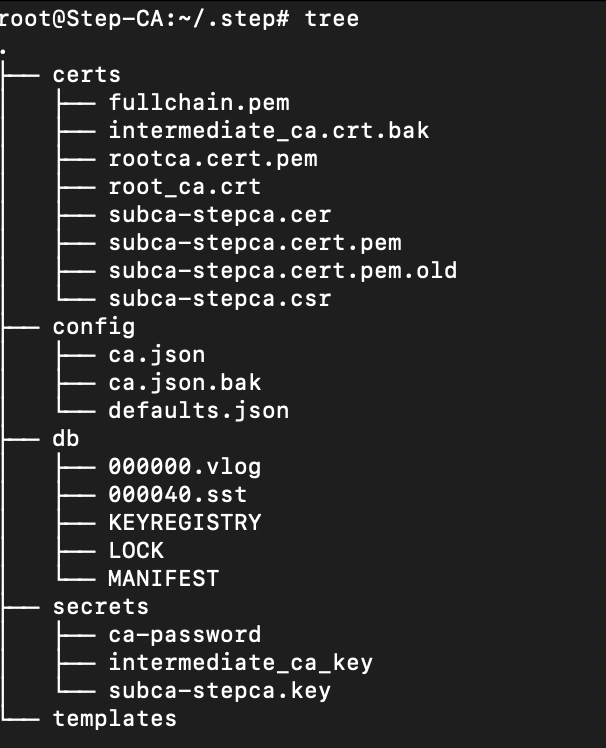

- Déployer deux SubCA opérationnelles pour signer les certificats (Step CA pour Linux et ADCS pour Windows).

- Configurer une architecture PKI interne robuste.

- Automatiser l’émission des certificats via ACME (DNS-01 avec certbot pour Linux).

- Distribuer la RootCA via GPO / LDAP (pour Windows).

- Sécuriser les services internes (HTTPS).

3. Architecture

- Root CA (offline)

- Subordinate CA (intermédiaire)

- Step-CA et ADCS

- Clients : pfSense, TrueNAS, Zabbix, Grafana, Reverse proxy nginx, VMs Linux/Windows

4. Réalisations techniques

- Création RootCA (clé privée + certificat racine + politique).

- Création SubCA (CSR → signé par RootCA).

- Déploiement du serveur/client ACME interne pour renouvellement automatique.

- Génération et installation des certificats :

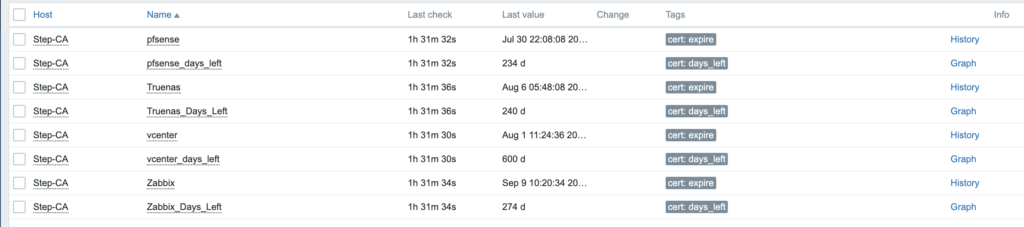

- pfSense

- reverse proxy NGINX

- TrueNAS

- Zabbix

- Distribution automatique de la RootCA dans Windows (GPO).

- Gestion des clés privées & sauvegardes sécurisées sur Truenas avec chiffrage.

5. Compétences mobilisées

- Cryptographie

- Sécurité réseau

- Automatisation certificats (ACME / DNS-01)

- Intégration PKI dans Linux, Windows, appliances

- Hardening / gestion cycle de vie des certificats

- Architecture sécurisée (root offline + sub en production)

6. Résultat

- Tous les services internes utilisent désormais des certificats valides.

- Plus aucun avertissement navigateur / client VPN.

- Renouvellements automatisés et fiables.

- Chaîne PKI interne pérenne et maîtrisée.

- Supervision des certificats sur Zabbix.